¶ Обновление

¶ Центральный сервер

Для обновления всех компонентов Форпост центрального сервера необходимо на сервере выполнить следующие команды (заменив ССЫЛКА_НА_ДИСТРИБУТИВ):

wget http://fpst.ru/files/utils/preupdateforpost

chmod 755 preupdateforpost

source ./preupdateforpost ССЫЛКА_НА_ДИСТРИБУТИВ

tools/sql-diff --new sql/cctv-db.sql --db cctv | mysql cctv

tools/dbdata --new sql/dbdata.txt --db cctv | mysql cctv

mv /usr/local/sbin/cctv-streamer /usr/local/sbin/cctv-streamer.`date '+%Y%m%d-%H%M'`

cp ./sbin/cctv-streamer /usr/local/sbin/cctv-streamer

mv /usr/local/sbin/cctv-master /usr/local/sbin/cctv-master.`date '+%Y%m%d-%H%M'`

cp ./sbin/cctv-master /usr/local/sbin/cctv-master

service cctv-master restart

service cctv-streamer restart

cp -r /var/www/cctv-portal /var/www/cctv-portal.`date '+%Y%m%d-%H%M'`

cp -rf ./cctv-portal /var/www/

rm -rf /var/www/cctv-portal/assets/* && rm -rf /var/www/cctv-portal/assets/.empty-folder

cd /var/www/cctv-portal

chmod 775 images images/partner images/partner/camera images/screenshot assets protected/runtime

chmod 640 protected/config/local.phpДополнительно в зависимости от операционной системы необходимо выполнить команды:

- Для Ubuntu и Debian:

chgrp -R www-data images assets protected/runtime protected/config/local.php

- Для CentOS:

chgrp -R apache images assets protected/runtime protected/config/local.php¶ Выделенный стример

Для обновления выделенного стримера необходимо на сервере выполнить следующие команды (заменив ССЫЛКА_НА_ДИСТРИБУТИВ):

wget http://fpst.ru/files/utils/preupdateforpost

chmod 755 preupdateforpost

source ./preupdateforpost ССЫЛКА_НА_ДИСТРИБУТИВ

mv /usr/local/sbin/cctv-streamer /usr/local/sbin/cctv-streamer.`date '+%Y%m%d-%H%M'`

cp ./sbin/cctv-streamer /usr/local/sbin/cctv-streamer

service cctv-streamer restart¶ Создание резервной копии

Чтобы создать резервную копию Форпост на другом (резервном) сервере, необходимо выполнить следующие действия:

- На резервном сервере создать пользователя, чтобы основной сервер мог подключаться к резервному по протоколу SSH:

sudo adduser --gecos "" forpost-backup(Необходимо задать сложный пароль для учётной записи “forpost-backup”. Позднее доступ по паролю будет отключен. )

- На резервном сервере создать папку для хранения резервной копии:

sudo mkdir -p /var/lib/cctv/forpost-backup

sudo chown forpost-backup:forpost-backup /var/lib/cctv/forpost-backup - На основном сервере с помощью команды

ssh-keygenсоздать пару из публичного и приватного ключа, и содержимое файла публичного ключаid_rsa.pubскопировать на резервный сервер в файл/home/forpost-backup/.ssh/authorized_keys:

sudo -i

ssh-keygen

ssh-copy-id forpost-backup@192.168.1.102где "192.168.1.102" – IP-адрес резервного сервера

(Потребуется ввести пароль от учётной записи “forpost-backup”, придуманный ранее.)

- На основном сервере настроить работу скрипта создания резервной копии:

sudo mkdir -p /var/lib/cctv/tools

sudo wget -O /var/lib/cctv/tools/forpost-backup.sh https://fpst.ru/files/utils/forpost-backup.sh

sudo chmod 755 /var/lib/cctv/tools/forpost-backup.sh

sudo mkdir -p /var/log/cctv_backup - На основном сервере добавить в файл

/etc/crontabкоманду для ежедневного создания резервной копии, заменивIP_АДРЕС_РЕЗЕРВНОГО_СЕРВЕРАиПУТЬ_К_ФАЙЛУ_ПРИВАТНОГО_КЛЮЧА:

sudo nano /etc/crontab

3 3 * * * root /var/lib/cctv/tools/forpost-backup.sh forpost-backup IP_АДРЕС_РЕЗЕРВНОГО_СЕРВЕРА ПУТЬ_К_ФАЙЛУ_ПРИВАТНОГО_КЛЮЧА- Для проверки можно запустить резервное копирование в ручную:

sudo -i

/var/lib/cctv/tools/forpost-backup.sh forpost-backup 192.168.1.102 /root/.ssh/id_rsa- Проверить наличие резервной копии на резервном сeрвере:

ls -l /var/lib/cctv/forpost-backup/- Для безопасности можно отключить вход по паролю под учётной записью "forpost-backup" на резервном сервере :

sudo passwd -l forpost-backup(подключение по SSH-ключу будет по-прежнему доступно)

¶ Создание локальной резервной копии БД

При необходимости создавать резервную копию БД на том же сервере, на котором находится СУБД, следует выполнить команды:

mkdir -p /var/lib/cctv/backups

mkdir -p /var/lib/cctv/tools

wget -O /var/lib/cctv/tools/cctv-db-backup https://fpst.ru/files/utils/cctv-db-backup

chmod 755 /var/lib/cctv/tools/cctv-db-backupДобавить в файл /etc/crontab команду:

0 5 * * * root /var/lib/cctv/tools/cctv-db-backup¶ Восстановление резервной копии

Инструкция предполагает, что восстановление происходит на новом сервере, на котором Форпост установлен не был.

1. Выполняем установку Форпост на новом сервере.

2. Копируем файлы резервной копии на новый сервер, в директорию /var/lib/cctv/forpost-backup/.

3. Выполняем восстановление из резервной копии:

- Удаление существующей БД на новом сервере:

sudo mysql -e "DROP DATABASE cctv;"

sudo mysql -e "DROP USER 'cctv'@'localhost';"

sudo mysql -e "CREATE DATABASE cctv DEFAULT CHARACTER SET utf8;" - Импорт дампа БД из резервной копии:

sudo gunzip -f /var/lib/cctv/forpost-backup/cctv-20260127-1121.nolock.sql.gz

sudo mysql cctv < /var/lib/cctv/forpost-backup/cctv-20260127-1121.nolock.sql где “cctv-20260127-1121.nolock.sql” - файл дампа БД из резервной копии.

- Получаем пароль от БД из резервной копии:

sudo grep pass /var/lib/cctv/forpost-backup/data/cctv/etc/master.conf - Создание пользователя БД с паролем из резервной копии:

sudo mysql -e "CREATE USER 'cctv'@'localhost' IDENTIFIED BY 'DB_PASSWORD';"

sudo mysql -e "GRANT SELECT, INSERT, UPDATE, DELETE ON cctv.* TO 'cctv'@'localhost';"

sudo mysql -e "ALTER USER 'cctv'@'localhost' IDENTIFIED WITH mysql_native_password BY 'DB_PASSWORD';" где “DB_PASSWORD” - полученный выше пароль.

- Восстановление мастера и стримера из резервной копии :

sudo systemctl stop cctv-master.service && sudo systemctl stop cctv-streamer.service

sudo cp /var/lib/cctv/forpost-backup/sbin/cctv-master /usr/local/sbin/cctv-master

sudo cp /var/lib/cctv/forpost-backup/sbin/cctv-streamer /usr/local/sbin/cctv-streamer

sudo cp -f /var/lib/cctv/forpost-backup/data/cctv/etc/* /data/cctv/etc/

sudo systemctl start cctv-master.service && sudo systemctl start cctv-streamer.service - Восстановление Портала из резервной копии :

sudo cp -rf /var/lib/cctv/forpost-backup/cctv-portal /var/www/

sudo rm -rf /var/www/cctv-portal/assets/* && sudo rm -rf /var/www/cctv-portal/assets/.empty-folder

cd /var/www/cctv-portal

sudo chmod 775 images images/partner images/partner/camera images/screenshot assets protected/runtime

sudo chmod 640 protected/config/local.php

sudo chgrp -R www-data images assets protected/runtime protected/config/local.phpПосле выполнения всех действий - можно перейти на Портал по IP-адресу нового сервера и выполнить вход под любым пользователем, которые были созданы ранее.

¶ Очистка БД

¶ Настройка очистки

Выполнить на сервере, на котором находится СУБД MySQL, команды:

wget https://fpst.ru/files/cctv-db-clear-202409.tgz

tar xf cctv-db-clear-202409.tgz

cd ./cctv-db-clear-202409

mkdir -p /var/lib/cctv/tools

cp ./cctv-db-clear /var/lib/cctv/tools/

cp ./dbclear.conf /data/cctv/etc/

mkdir -p /data/cctv/sql-backup

mkdir -p /data/cctv/log¶ Запуск очистки

Если настройка очистки БД происходит не в процессе установки Форпост, а позже, когда данные в БД уже успели накопиться, рекомендуем первый запуск очистки выполнить вручную:

/var/lib/cctv/tools/cctv-db-clear /data/cctv/etc/dbclear.conf &Первый запуск может выполняться достаточно продолжительное время. За ходом очистки можно следить по журналу в файле /data/cctv/log/dbclear.log. О завершении очистки скажет строка finished в журнале.

Для регулярного выполнения очистки БД необходимо в файл /etc/crontab добавить запись:

15 2 * * * root /var/lib/cctv/tools/cctv-db-clear /data/cctv/etc/dbclear.conf¶ Параметры dbclear.conf

По умолчанию скрипт очистки БД создает в папке /data/cctv/sql-backup резервные копии удаляемых данных. Чтобы отключить создание резервных копий (например из-за дефицита дискового пространства), необходимо в конфиге /data/cctv/etc/dbclear.conf закомментировать параметры backup и compress:

{ log: /data/cctv/log/dbclear.log,

# backup: /data/cctv/sql-backup/db-,

days: 45,

# compress: gzip,

}По умолчанию удаление происходит порциями по 1000 записей. Между удалениями делается пауза продолжительностью (время_удаления_последней_порции x 10). Чтобы ускорить удаление, в конфиг /data/cctv/etc/dbclear.conf необходимо добавить параметры:

event_wait_multiplier: 2,

traffic_wait_multiplier: 2,

translation_wait_multiplier: 2,

record_wait_multiplier: 2,При таких значениях между удалениями будет делаться пауза продолжительностью (время_удаления_последней_порции x 2).

¶ Скачивание записей в формате mp4

На сервере, на котором находится веб-портал Форпост, необходимо выполнить команды:

wget https://fpst.ru/files/h265tomp4/h265ToMp4Converter.sh

sudo bash h265ToMp4Converter.shУказанные команды предназначены для следующих ОС: Ubuntu, Debian, CentOS.

Если на сервере установлена ОС CentOS с включенным SELinux, то дополнительно к выполнению команд, указанных выше, необходимо сделать попытку скачивания архива через интерфейс пользователя, после чего на сервере выполнить команды:

grep h265tomp4 /var/log/audit/audit.log | audit2allow -M h265tomp4

semodule -i h265tomp4.ppПо умолчанию для подготовки mp4-файлов на сервере используется папка /var/www/cctv-portal/protected/runtime. Чтобы изменить папку, необходимо на сервере в конфиг /var/www/cctv-portal/protected/config/local.php в секцию params добавить строку, заменив PATH_TO_MP4_FOLDER (владельцем папки должен быть пользователь www-data):

'MediaRuntimeFolder' => 'PATH_TO_MP4_FOLDER',В случае неработоспособности скачивания в формате MP4 необходимо на сервере, на котором находится веб-портал Форпост, в файл /etc/ssl/openssl.cnf внести следующие изменения:

- В начало файла добавить строку:

openssl_conf = default_conf

- В конец файла добавить строки:

[default_conf]

ssl_conf = ssl_sect

[ssl_sect]

system_default = system_default_sect

[system_default_sect]

CipherString = 'DEFAULT:!DH'¶ Email-оповещения

¶ Подключение к SMTP-серверу

Чтобы Форпост мог отправлять электронные письма, необходимо задать параметры подключения к SMTP-серверу через административную панель в разделе Настройки сайта на вкладке SMTP.

Если SMTP-сервер использует не TLS-шифрование, то на сервере в конфиг /var/www/cctv-portal/protected/config/local.php в секцию components необходимо добавить:

'mail' => array(

'transportOptions' => array(

'encryption'=>'ENCRYPTION',

),

),ENCRYPTION может принимать значение: ssl, tls, пустое значение (без шифрования).

Чтобы использовать для SMTP-авторизации другой логин, чем email, указанный в поле ”E-mail для сообщений пользователя”, необходимо на сервере добавить в файл /var/www/cctv-portal/protected/config/local.php в секцию params строку, указав нужный логин:

'SMTPUsername' => 'login',¶ Отключение служебных

Некоторые типы служебных оповещений, которые отправляются на электронную почту, могут быть отключены, если на сервере, где установлен веб-портал Форпост, в файл /var/www/cctv-portal/protected/config/local.php в секцию params добавить следующие строки:

'DisableCameraMotionDetectorError' => true, // От камер нет уведомлений о движении

'DisableTooHighBitrateNotifications' => true, // Камера превысила допустимую скорость

'NoEmailOnCameraEdit' => true, // Камера отредактирована¶ Служебные оповещения о недоступности камер

Чтобы настроить отправку оповещений о недоступности любой на определенные адреса электронной почты, необходимо на сервере, на котором установлен веб-портал Форпост выполнить:

- В конфиг

/var/www/cctv-portal/protected/config/local.phpв секциюparamsдобавить строку, указав необходимые адреса электронной почты и заменив на числоПРОДОЛЖИТЕЛЬНОСТЬ_НЕДОСТУПНОСТИ_КАМЕРЫ_В_МИНУТАХ_НЕОБХОДИМАЯ_ДЛЯ_ОПОВЕЩЕНИЯ:

'UnavailableCamerasNoticeEmail' => 'EMAIL1;EMAIL2;EMAIL3',

'UnavailableCamerasNoticeTimeoutInMinutes' => ПРОДОЛЖИТЕЛЬНОСТЬ_НЕДОСТУПНОСТИ_КАМЕРЫ_В_МИНУТАХ_НЕОБХОДИМАЯ_ДЛЯ_ОПОВЕЩЕНИЯ,

- В конфиг

/etc/crontabдобавить строку:

*/5 * * * * www-data /usr/bin/php /var/www/cctv-portal/protected/cron.php unavailablecamerasnotice CameraID¶ OpenStreetMaps

Для отображения камер на карте необходимо установить OSM (OpenStreetMaps):

- На сервере выполнить команды:

apt install docker.io

docker volume create osm-data - Установить нужный регион:

- Открыть в браузере ссылку http://download.geofabrik.de/russia/ и выбрать файл с названием в формате

РЕГИОН-latest.osm.pbfдля нужного региона - На сервере скачать выбранный файл, заменив

ИМЯ_ФАЙЛА.osm.pbf, и выполнить импорт карты из скачанного файла:

- Открыть в браузере ссылку http://download.geofabrik.de/russia/ и выбрать файл с названием в формате

wget -O /var/www/cctv-portal/protected/config/region.osm.pbf http://download.geofabrik.de/russia/ИМЯ_ФАЙЛА.osm.pbf

docker run --name osm_import -v /var/www/cctv-portal/protected/config/region.osm.pbf:/data/region.osm.pbf -v osm-data:/data/database/ overv/openstreetmap-tile-server importЕсли на карте требуется отобразить несколько регионов, то необходимо скачать файлы этих регионов, после чего выполнить команду osmium merge. Например:

osmium merge central-fed-district-latest.osm.pbf volga-fed-district-latest.osm.pbf northwestern-fed-district-latest.osm.pbf -o region.osm.pbfПосле чего выполнить команду docker run (заменив ПУТЬ_К_ПАПКЕ):

docker run --name osm_import -v ПУТЬ_К_ПАПКЕ/region.osm.pbf:/data/region.osm.pbf -v osm-data:/data/database/ overv/openstreetmap-tile-server importВ зависимости от того, использует веб-портал протокол HTTPS или HTTP, выполнить на сервере действия, указанные ниже.

¶ HTTPS

Запустить docker-контейнер, который будет принимать подключения на 127.0.0.1 (по умолчанию порт 20081):

docker run --name osm --restart always -d -p 127.0.0.1:20081:80 -v osm-data:/data/database/ -d overv/openstreetmap-tile-server runНастроить веб-сервер Apache:

- Установить модули проксирования, чтобы использовать сертификаты Apache:

a2enmod proxy

a2enmod proxy_http - В конфиг /etc/apache2/ports.conf добавить прослушивание порта (по умолчанию 20080):

Listen 20080 - Создать новый виртуальный хост, указав пути к файлам сертификатов. Пример настроек

VirtualHost, который использует SSL-сертификат, полученный отLet's Encryptдля доменаWEB_DOMAIN:

<VirtualHost *:20080>

ServerName WEB_DOMAIN

SSLEngine on

SSLCertificateFile /etc/letsencrypt/live/WEB_DOMAIN/fullchain.pem

SSLCertificateKeyFile /etc/letsencrypt/live/WEB_DOMAIN/privkey.pem

Include /etc/letsencrypt/options-ssl-apache.conf

ProxyPreserveHost On

ProxyPass / http://127.0.0.1:20081/

ProxyPassReverse / http://127.0.0.1:20081/

ErrorLog /var/log/apache2/error.log

CustomLog /var/log/apache2/access.log combined

</VirtualHost>

- В конфиг веб-портала

/var/www/cctv-portal/protected/config/local.phpв секциюcomponentsдобавить параметры, заменивWEB_DOMAIN:

'geomaps'=>[

'vendor' => 'osm',

'tileHost' => 'https://WEB_DOMAIN:20080/tile/{z}/{x}/{y}.png',

],

- Перезапустить веб-сервер Apache

service apache2 restart¶ HTTP

- Запустить docker-контейнер, который будет принимать подключения (по умолчанию порт 20080):

docker run --name osm --restart always -d -p 20080:80 -v osm-data:/data/database/ -d overv/openstreetmap-tile-server run - Для проверки работы OSM в браузере открыть ссылку

http://HOST:20080/tile/0/0/0.png, заменив HOST - В конфиг веб-портала

/var/www/cctv-portal/protected/config/local.phpв секциюcomponentsдобавить параметры, заменивWEB_DOMAIN:

'geomaps'=>[

'vendor' => 'osm',

'tileHost' => 'http://WEB_DOMAIN:20080/tile/{z}/{x}/{y}.png',

],¶ Ограничение доступа к /metrics

На сервере c OSM выполнить команды:

docker exec -it osm bash -c "sed -i '/ServerAdmin/a\\

<Location /metrics>\\

Require all denied\\

</Location>' /etc/apache2/sites-available/000-default.conf"

docker restart osm¶ Ограничение доступа по IP к административной панели

Для разрешения доступа к административной панели только с определенных IP-адресов нужно в настройках веб-сервера Apache в настройке VirtualHost добавить директивы Location. В данном примере будет разрешен доступ только с адреса 192.168.0.100:

<Location /admin/*>

order deny,allow

deny from all

allow from 192.168.0.100

</Location>

<Location /admin.html>

order deny,allow

deny from all

allow from 192.168.0.100

</Location>

<Location /system-api/*>

order deny,allow

deny from all

allow from 192.168.0.100

</Location>¶ Ограничение доступа с помощью GeoIP

Для ограничения доступа к веб-порталу только с IP-адресов определённой страны нужно:

- Установить дополнительный модуль mod_geoip для Apache.

sudo apt-get install libapache2-mod-geoip

sudo a2enmod geoip

- Внести изменения в настойки модуля mod_geoip в файле

/etc/apache2/mods-available/geoip.conf

<IfModule mod_geoip.c>

GeoIPEnable On

GeoIPDBFile /usr/share/GeoIP/GeoIP.dat

</IfModule>

- В настройках веб-сервера Apache в настройке VirtualHost добавить директивы Location:

<Location "/">

SetEnvIf GEOIP_COUNTRY_CODE RU AllowCountry

Deny from all

Allow from env=AllowCountry

</Location>В этом примере, запросы от пользователей из России будет разрешены, а все остальные запросы будут блокироваться.

¶ Ограничение RTSP-ссылок

Варианты ограничения доступа к потокам камер по статическим RTSP-ссылкам:

1. Ограничить сетевой интерфейс стримера (например, только тем сетевым интерфейсом сервера, который доступен из внутренней сети), через который стример будет транслировать потоки статических RTSP-ссылок. Для ограничения сетевого интерфейса стримера, который будет использоваться для трансляции потоков статических RTSP-ссылок, необходимо в конфиг стримера streamer.conf добавить параметр public_translation_server_address, заменив STREAMER_IP на нужное значение:

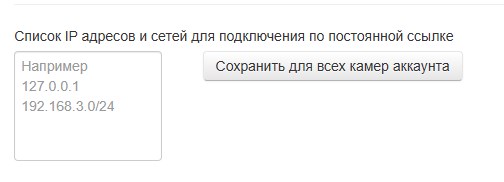

public_translation_server_address: "STREAMER_IP",2. Ограничить список IP-адресов, которые могут подключаться по статической RTSP-ссылке камеры. Для этого необходимо через административную панель Форпост:

- Открыть страницу камеры

- Выбрать вкладку “Общий доступ”

- В поле “IP-фильтр” указать разрешенные IP-адреса (или подсети IP-адресов)

- Сохранить изменения

3. Ограничить доступ по логину и паролю пользователя Форпост, который согласно правам доступа имеет доступ к камере. Для этого RTSP-клиент должен подключаться к стримеру Форпост по ссылке в формате:rtsp://FORPOST_USER_LOGIN:FORPOST_USER_PASSORD@STREAMER_HOST:STREAMER_PORT/camera/CAMERA_ID/online

¶ Дисковые квоты камер

¶ Определение

Квота камеры - это объем дискового пространства, который потребуется для хранения архива камеры. Квота рассчитывается для каждой камеры как произведение битрейта камеры и длительности архива, выбранной в настройках камеры в Форпост.

При добавлении/редактировании камеры квота камеры сравнивается с доступным дисковым пространством. Доступное дисковое пространство рассчитывается как разница между общим дисковым пространством и суммой квот уже существующих камер.

Чтобы открыть список камер с информацией об их квотах, необходимо в административной панели на странице "Обзор" нажать ссылку "Статистика по всем камерам".

¶ Статический и динамический расчет

По умолчанию используется статический расчет квот. При таком способе в расчете квоты используется битрейт, указанный в настройках камер со стороны Форпост:

- Если фактический битрейт камеры выше битрейта, указанного в настройках камеры со стороны Форпост, система будет фиксировать превышение квоты.

- Если фактический битрейт камеры ниже битрейта, указанного в настройках камеры со стороны Форпост, система будет выполнять избыточное резервирование дискового пространства под эту камеру.

Динамический расчет квот позволяет рассчитывать квоты таким образом, чтобы при определении дискового пространства, которое требуется для записи камер, использовался фактический битрейт, с которым каждая камера выполняла запись за предыдущие 24 часа.

Чтобы изменить способ расчета квот со статического на динамический, необходимо на сервере, где установлен веб-портал Форпост, в файл /etc/crontab добавить строку:

Для ОС Ubuntu/Debian:

15 2 * * * www-data /usr/bin/php /var/www/cctv-portal/protected/cron.php QuotaRatioДля ОС CentOS:

15 2 * * * apache php /var/www/cctv-portal/protected/cron.php QuotaRatioПосле строки необходимо обязательно добавить пустую строку (перевод строки).

Изменения вступят в силу после 02:15 следующего дня.

¶ Отключение проверки квот

Отключить проверку дискового пространства при добавлении/редактировании камер можно следующим образом:

- В таблице БД

Streamerв полеReservedSpaceуказать отрицательное значение -43980465111040. Указанное значение – это 40 ТБ, на которые система при валидации будет увеличивать доступное пространство, и проверка будет гарантированно успешной:

mysql cctv

update Streamer set ReservedSpace = -43980465111040;

- После изменения значения в БД необходимо перезапустить мастер командой:

service cctv-master restart¶ Push уведомления в Telegram

Для настройки отправки push уведомлений в Telegram необходимо:

- Создать собственный бот через @BotFather командой

/newbotи сохранить значение значениеHTTP API токен, которое вернет @BotFather - На сервере, где установлен веб-портал Форпост, в конфиг

/var/www/cctv-portal/protected/config/local.phpв секциюparamsдобавить параметрTelegramBotToken, заменив заменивBOT_TOKENна значениеHTTP API токен:

'TelegramBotToken' => 'BOT_TOKEN',

- На сервере добавить в файл

/etc/crontabновую строку:

Для ОС Ubuntu/Debian:

*/5 * * * * www-data /usr/bin/php /var/www/cctv-portal/protected/cron.php gettelegrambotupdatesДля ОС CentOS:

*/5 * * * * apache php /var/www/cctv-portal/protected/cron.php gettelegrambotupdates

- Через веб-браузер войти в ЛК Форпост под пользователем, который должен получать оповещения, и выполнить следующие действия:

- В правом верхнем углу ЛК, нажав на свой логин, выбрать

Настройки - В разделе

Личные данныеуказать значение в полеUsername в Telegram, которое скопировать из настроек своего профиля в Telegram (без символа @) - В разделе

Оповещениядля камеры, для которой требуется включить оповещения, кликнуть ссылкуНастройкии активировать опциюЧерез Telegram

- В правом верхнем углу ЛК, нажав на свой логин, выбрать

- В приложении Telegram под пользователем, чей

Usernameбыл ранее указан вЛичных данных, открыть чат с ботом и нажать кнопкуStart - Изменения вступят в силу в течение 5 минут, после чего начнут отправляться оповещения

В случае, если push уведомления необходимо отправлять в группу в Telegram, необходимо дополнительно выполнить следующие действия:

- В приложении Telegram в группу в качестве участника добавить бота

- В приложении Telegram в группу под любым пользователем отправить следующее сообщение, заменив в нем

BOT_NAME(можно скопировать из профиля бота - значение после символа @):

/getchatid @BOT_NAME

- Получить

CHAT_ID, выполнив в командной строке Linux следующую команду, заменив{BOT_TOKEN}на значение параметраTelegramBotTokenиз конфига/var/www/cctv-portal/protected/config/local.php:

curl -X POST -s https://api.telegram.org/bot{BOT_TOKEN}/getUpdates | grep -Poza '"chat":{"id":-.+?,'

- Из результатов команды скопировать

CHAT_ID(вместе со знаком -):

"chat":{"id":CHAT_ID,

- Для пользователя, для которого ранее в ЛК настроили получение оповещений через Telegram, установить новый CHAT_ID через запрос к БД, в котором заменить

LOGINиCHAT_ID:

update User set TelegramBotChatID = 'CHAT_ID' where Login = 'LOGIN';¶ Push уведомления в мобильных приложениях

Отправка push уведомлений доступна только для брендированных версий мобильных приложений.

¶ Брендированное Android-приложение

Для настройки отправки push уведомлений в брендированное Android-приложение необходимо через веб-консоль Firebase:

- Создать новый проект

- В созданном проекте создать новое Android-приложение

- В настройках созданного проекта на вкладке

Service accountsсоздать новый приватный ключ (Generate new private key) и скачать его

На сервере, на котором установлен веб-портал Форпост, выполнить следующие действия:

- Скопировать скачанный файл приватного ключа в файл

/var/www/cctv-portal/protected/config/android_push.json - Настроить права доступа к файлу приватного ключа:

chmod 644 /var/www/cctv-portal/protected/config/android_push.json¶ Брендированное iOS-приложение

Для отправки push уведомлений в брендированное iOS-приоложение необходимо:

- На сайте developer.apple.com создать сертификат для

Apple Push Notification service SSL (Sandbox & Production) - Файл сертификата скопировать на сервер, на котором установлен веб-портал Форпост, по адресу

/var/www/cctv-portal/protected/config/push.pem - В файл

/var/www/cctv-portal/protected/config/local.phpв секциюparamsдобавить, заменивIOS_APP_BUNDLE_ID:'IosBundleID' => 'IOS_APP_BUNDLE_ID',

¶ Дополнительные брендированные приложения

Если используется несколько брендированных приложений, для отправки push уведомлений в эти приложения необходимо выполнить на сервере, на которому установлен веб-портал Форпост, следующие действия, заменив {ClientType} на идентификатор приложения:

- Для Android-приложения:

- Файл приватного ключа приложения сохранить по адресу

/var/www/cctv-portal/protected/config/{ClientType}android_push.json - В файл

/var/www/cctv-portal/protected/config/local.phpв секциюparamsдобавить:'{ClientType}GoogleAPICredentials' => 'ПУТЬ_К_ФАЙЛУ_ПРИВАТНОГО_КЛЮЧА_ПРИЛОЖЕНИЯ',

- Файл приватного ключа приложения сохранить по адресу

- Для iOS-приложения:

- Файл сертификата сохранить по адресу

/var/www/cctv-portal/protected/config/{ClientType}push.pem - В файл

/var/www/cctv-portal/protected/config/local.phpв секциюparamsдобавить, заменивIOS_APP_BUNDLE_ID:'{ClientType}IosBundleID' => 'IOS_APP_BUNDLE_ID',

- Файл сертификата сохранить по адресу

¶ Встраивание видео на сайт

В URL embed.html можно добавить следующие параметры:

- audio=true|false – включение|выключение звука

- autostart=true|false - включение|выключение автовоспроизведения

- w – ширина проигрывателя в пикселях (значение -1 означает ширина 100%)

- h – высота проигрывателя в пикселях (значение -1 означает высота 100%)

- logo – имя файла, в котором находится изображение, накладываемое поверх встроенного видео, и который должен находиться на сервере в папке /var/www/cctv-portal/images. Отключить отображение изображения можно, указав logo=blank_screenshot.png

¶ Авторизация через LDAP

Чтобы для пользователей, включая администраторов, появилась возможность при входе в приложения Форпост проверять пароль с помощью внешнего сервера, доступного по протоколу LDAP, на сервере, на котором установлен веб-портал Форпост, необходимо выполнить следующие действия:

- В конфиг

/var/www/cctv-portal/protected/config/local.phpв секциюparamsдобавить строку:'EnableUserAuthProviders' => true, - Войти в консоль БД и выполнить команду:

INSERT INTO `AuthProvider` (`TypeID`, `Params`, `Name`, `IsDefault`) VALUES (6, NULL, 'LDAP', 0); - Установить пакет PHP для LDAP:

apt-get install php-ldapservice apache2 restart - В административной панели Форпост

- В разделе

Настройки сайтана вкладкеLDAPуказать параметры подключения к LDAP-серверу. В зависимости от того, указан или нет параметрАтрибут поиска пользователя, будет по-разному через LDAP-сервер выполняться проверка пользователя, который выполняет вход:- Если параметр

Атрибут поиска пользователяуказан:- Имя для подключения (BindDN) к LDAP-серверу будет иметь формат

Атрибут поиска пользователя=Логин пользователя,Базовое имя для каталога - Фильтр для поиска пользователя в директории по логину будет иметь формат

Атрибут поиска пользователя=Логин пользователя

- Имя для подключения (BindDN) к LDAP-серверу будет иметь формат

- Если параметр

Атрибут поиска пользователяне указан:- Имя для подключения (BindDN) к LDAP-серверу будет иметь формат

Логин пользователя@Доменное имя сервера - Фильтр для поиска пользователя в директории по логину будет иметь формат

(&(sAMAccountName=Логин пользователя))

- Имя для подключения (BindDN) к LDAP-серверу будет иметь формат

- Если параметр

- Создать пользователя с уникальным логином, который есть на сервере LDAP, и с произвольным паролем

- На странице созданного пользователя нажать кнопку

Способ проверки пароляи выбрать вариантLDAP

- В разделе

¶ Репликация MySQL master-master

Подготовить к репликации первый сервер MySQL:

- В конфиг

/etc/mysql/my.cnfпервого сервера добавить, заменивSERVER_IP:

[mysqld]

server_id = 1

log_bin = /var/log/mysql/mysql-bin.log

log_bin_index = /var/log/mysql/mysql-bin.log.index

relay_log = /var/log/mysql/mysql-relay-bin

relay_log_index = /var/log/mysql/mysql-relay-bin.index

replicate-ignore-db=information_schema

replicate-ignore-db=mysql

log_slave_updates = 1

auto-increment-increment = 2

auto-increment-offset = 1

expire_logs_days = 7

bind-address = SERVER_IP

- В консоли MySQL первого сервера выполнить команды, заменив

PASSWORD:

create user 'replication1'@'%' identified by 'PASSWORD';

grant replication slave on *.* to 'replication1'@'%';

flush privileges;

- В командной строке первого сервера выполнить команды:

mkdir /var/log/mysql

chown mysql:mysql /var/log/mysql

service mysql restartПодготовить к репликации второй сервер MySQL:

- В конфиг

/etc/mysql/my.cnfвторого сервера добавить, заменивSERVER_IP:

[mysqld]

server_id = 2

log_bin = /var/log/mysql/mysql-bin.log

log_bin_index = /var/log/mysql/mysql-bin.log.index

relay_log = /var/log/mysql/mysql-relay-bin

relay_log_index = /var/log/mysql/mysql-relay-bin.index

replicate-ignore-db=information_schema

replicate-ignore-db=mysql

log_slave_updates = 1

auto-increment-increment = 2

auto-increment-offset = 1

expire_logs_days = 7

bind-address = SERVER_IP

- В консоли MySQL второго сервера выполнить команды, заменив

PASSWORD:

create user 'replication2'@'%' identified by 'PASSWORD';

grant replication slave on *.* to 'replication2'@'%';

flush privileges;

- В командной строке второго сервера выполнить команды:

mkdir /var/log/mysql

chown mysql:mysql /var/log/mysql

service mysql restartЗапустить репликацию с первого на второй сервер MySQL:

- В командной строке на первом сервере выполнить команду, чтобы посмотреть статус мастер-реплики:

mysql -e "show master status;"

- В консоли MySQL на втором сервере выполнить команды, чтобы запустить репликацию, заменив

SERVER_1_IP,PASSWORD,SERVER_1_STATUS_LOG_FILE_NAME,SERVER_1_STATUS_LOG_POSITION:

STOP SLAVE;

CHANGE MASTER TO MASTER_HOST = 'SERVER_1_IP', MASTER_USER = 'replication1', MASTER_PASSWORD = 'PASSWORD', MASTER_LOG_FILE = 'SERVER_1_STATUS_LOG_FILE_NAME', MASTER_LOG_POS = SERVER_1_STATUS_LOG_POSITION;

START SLAVE;

SHOW SLAVE STATUS \G;Запустить репликацию с второго на первый сервер MySQL:

- В командной строке на втором сервере выполнить команду, чтобы посмотреть статус мастер-реплики:

mysql -e "show master status;"

- В консоли MySQL на первом сервере выполнить команды, чтобы запустить репликацию, заменив

SERVER_2_IP,PASSWORD,SERVER_2_STATUS_LOG_FILE_NAME,SERVER_2_STATUS_LOG_POSITION:

STOP SLAVE;

CHANGE MASTER TO MASTER_HOST = 'SERVER_2_IP', MASTER_USER = 'replication2', MASTER_PASSWORD = 'PASSWORD', MASTER_LOG_FILE = 'SERVER_2_STATUS_LOG_FILE_NAME', MASTER_LOG_POS = SERVER_2_STATUS_LOG_POSITION;

START SLAVE;

SHOW SLAVE STATUS \G;